Research Hacktory Writeup

Hacktory Web security модуль

Описание практического задания Ссылка на заголовок

Попробуем поиграть в шпионов и узнать секреты пространства и времени Лаборатории Изучения Вселенной. Для этого нам понадобится немного креативности, логики и внимательности. Помимо привычного сканирования корневого каталога, нам нужно внимательно изучить сам сайт для получения искомой информации.

Сложность - 4 разряда током из 5

Решение Ссылка на заголовок

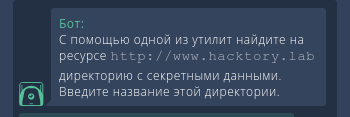

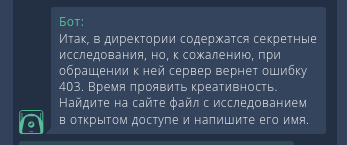

После запуска тачки, читаем, что нам пишет ботик

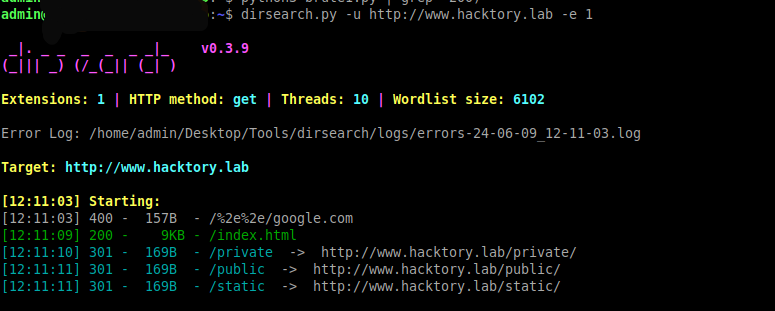

Оки, ищем директорию на www.hacktory.lab

“private” выглядит подозрительно, кажется нам туда

Но бот говорит начать с public. **Думаю на шаг вперед, двигаюсь на два назад

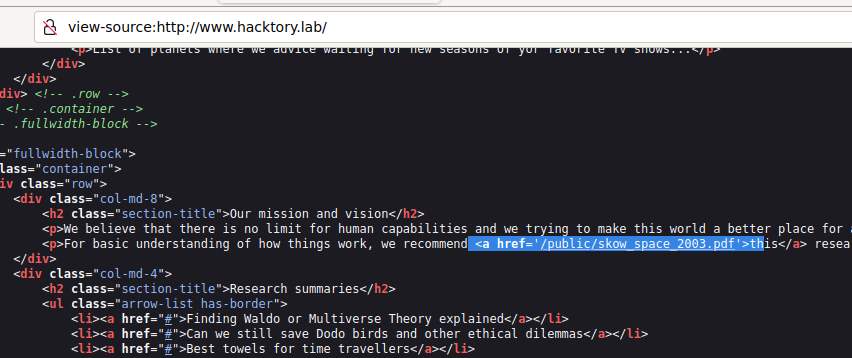

Поищем что-нибудь в html разметке

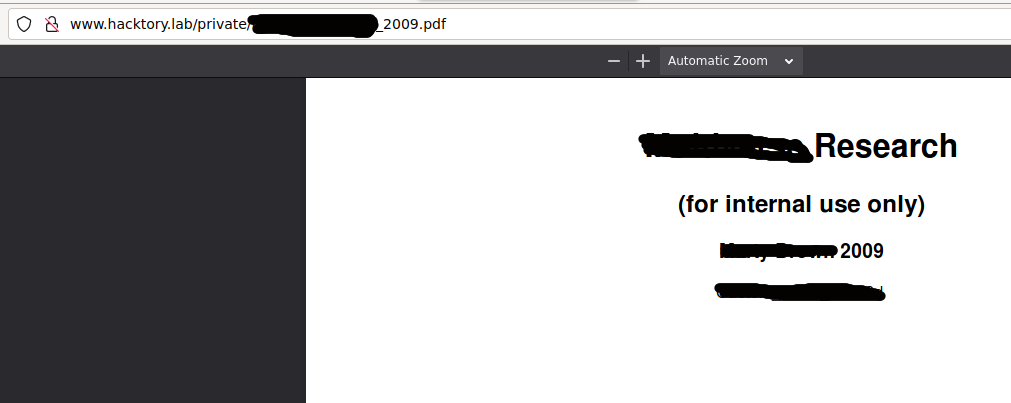

Ага, есть pdf-ка

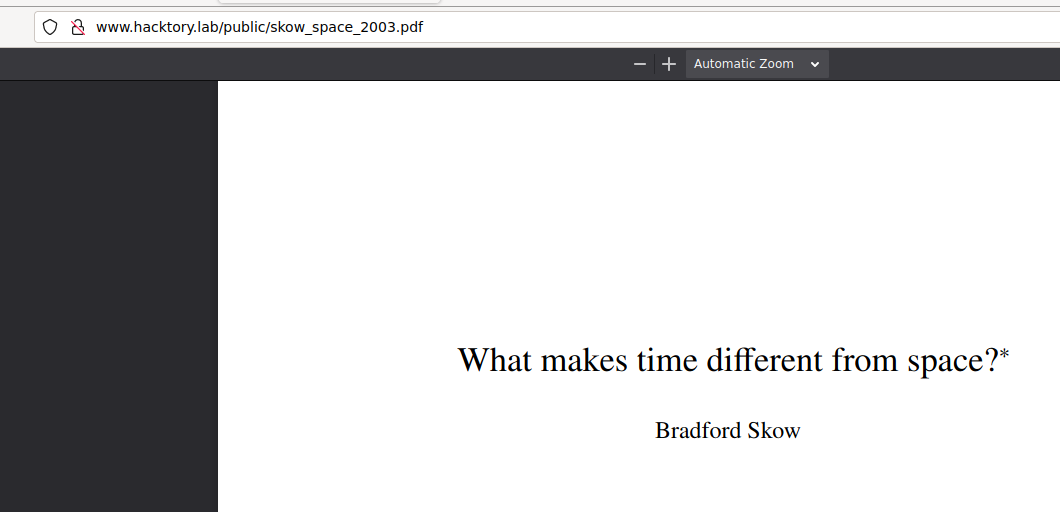

Идем дальше

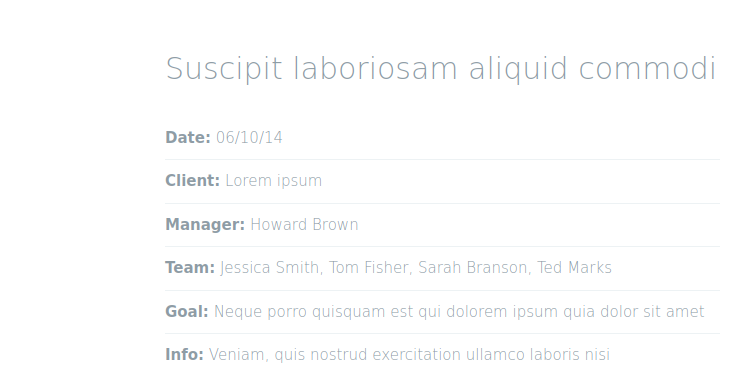

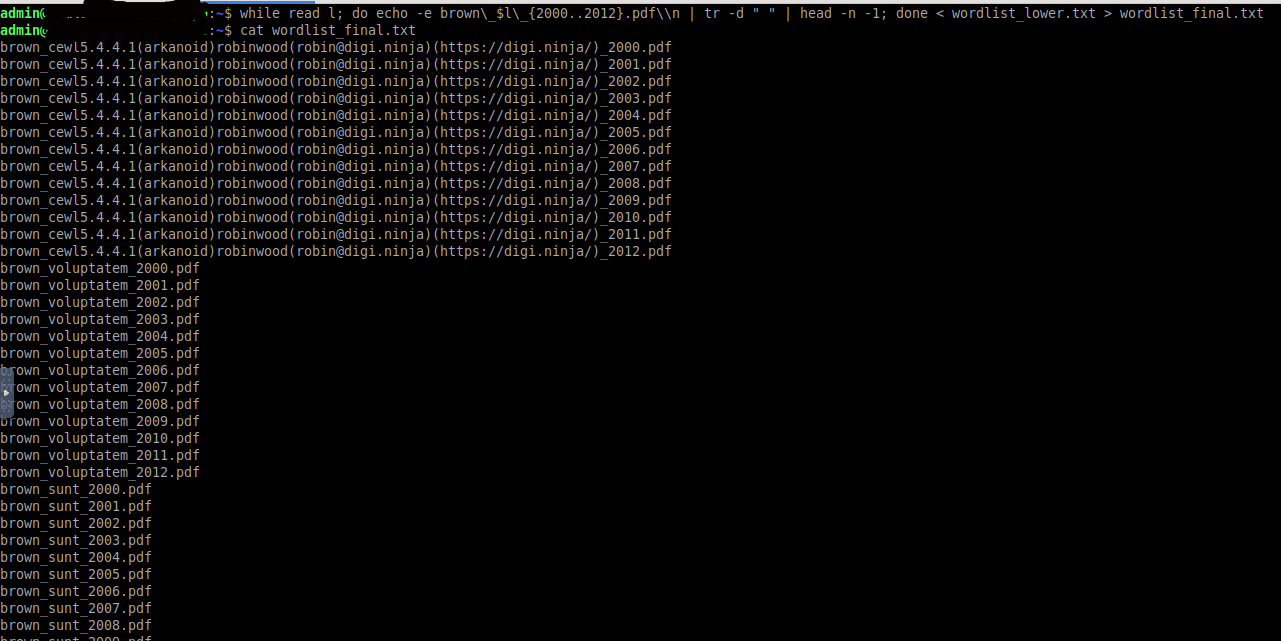

Хорошо, основываясь на названии полученного pdf документа, предположим, что шаблон названия файла - фамилия_слово_год.pdf

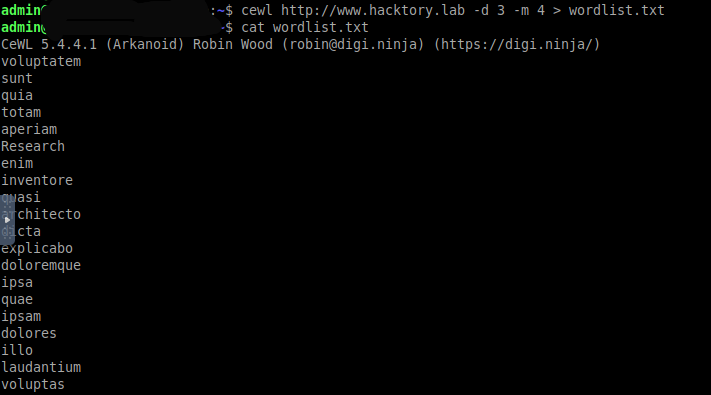

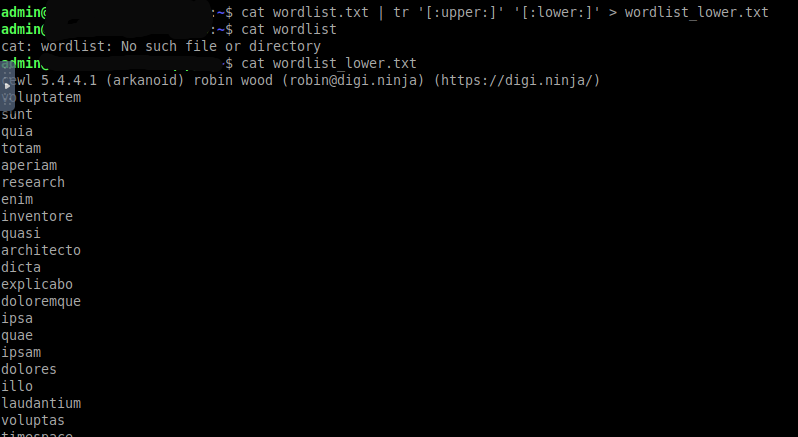

С помощью утилиты CeWL составим словарь на основании всех имеющихся на сайте слов. Для это введем команду cewl www.hacktory.lab -d 3 -m 4 > wordlist.txt

Но, судя по шаблону, все слова в названии должны быть нижнего регистра. А у нас не так. Нужно это исправить

Теперь, когда у нас готов список всех слов, которые есть на сайте, поищем фамилию исследователя. “Manager” выглядит многообещающе

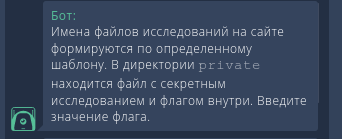

Итак, у нас есть фамилия исследователя, список потенциальных названий его исследования и примерный диапазон лет, когда это исследование вышло. Сгенерируем словарь для брута

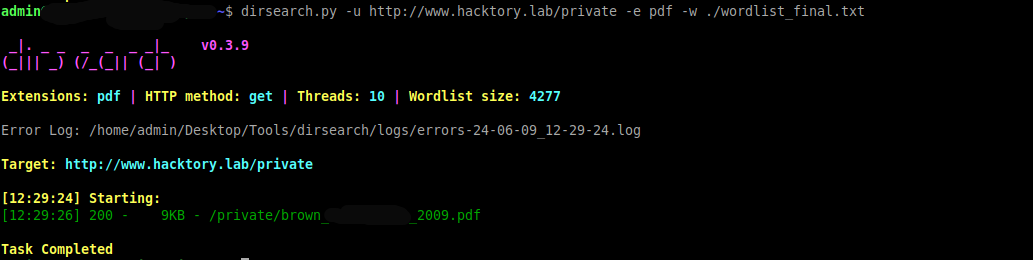

Остается только запустить dirsearch и прочитать флаг в найденной pdf-ке